Проверяем мобильные приложения на вредоносный код

2 723

0

На данный момент приложения на свой телефон можно устанавливать практически из любого внешнего источника, если речь идет об Android. Исходя из этого появляются риски заражения своего устройства. Именно поэтому в этой статье мы рассмотрим сервис, позволяющий выявить уязвимости и вредоносный код в мобильных приложениях. Единственным минусом является то, что проверка может занять некоторое время. Но это все равно лучше, чем подвергать свое устройство необоснованным рискам.

Приступим к реализации:

Открываем страницу Ostorlab при помощи ссылки, теперь необходимо создать аккаунт. Для этого нажимаем на кнопку "Create a Free-For-Life Account Now":

Вводим существующий адрес электронной почты и пароль, при желании отключаем уведомления на почту:

Подтверждаем Email при помощи кнопки из письма, полученного от сервиса:

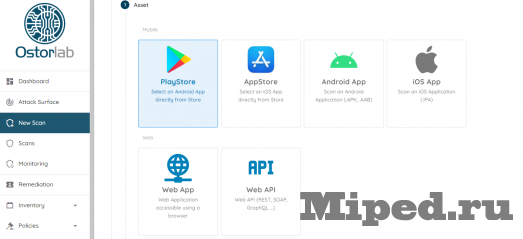

Выбираем категорию "New Scan" и дальше источник приложения, которое необходимо проверить. На выбор доступны PlayStore, AppStore, APK-файлы и IPA-файлы:

Если необходимо проверить файл, то загружаем его со своего устройства и нажимаем на кнопку "Continue":

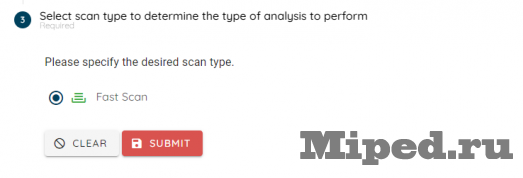

Теперь указываем тип проверки, для загруженного файла доступно только быстрое сканирование. Нажимаем "Submit":

Переходим во вкладку "Scans" и ожидаем процесса проверки. "Queued" - означает, что ваш файл находится в очереди:

После этого в этой же вкладке обновится статус, по которому уже будет понятно — опасен файл или нет:

На этом все, надеюсь статья оказалась для Вас полезной!

ПОСЛЕДНЕЕ НА ФОРУМЕ

ПОПУЛЯРНЫЕ НОВОСТИ

НОВЫЕ КОММЕНТАРИИ

Ну разве что совсем олды. Я наоборот рад отказу от фиксы

Любопытно. Генерация видео сейчас больше всего фана даёт

Интересно. Непонятно зачем, но интересно

На TianSu IPS 32\" не работает яркость.

Верните RSS ленту, мне очень неудобно заходить на сайт и проверять есть ли новые публикации

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.